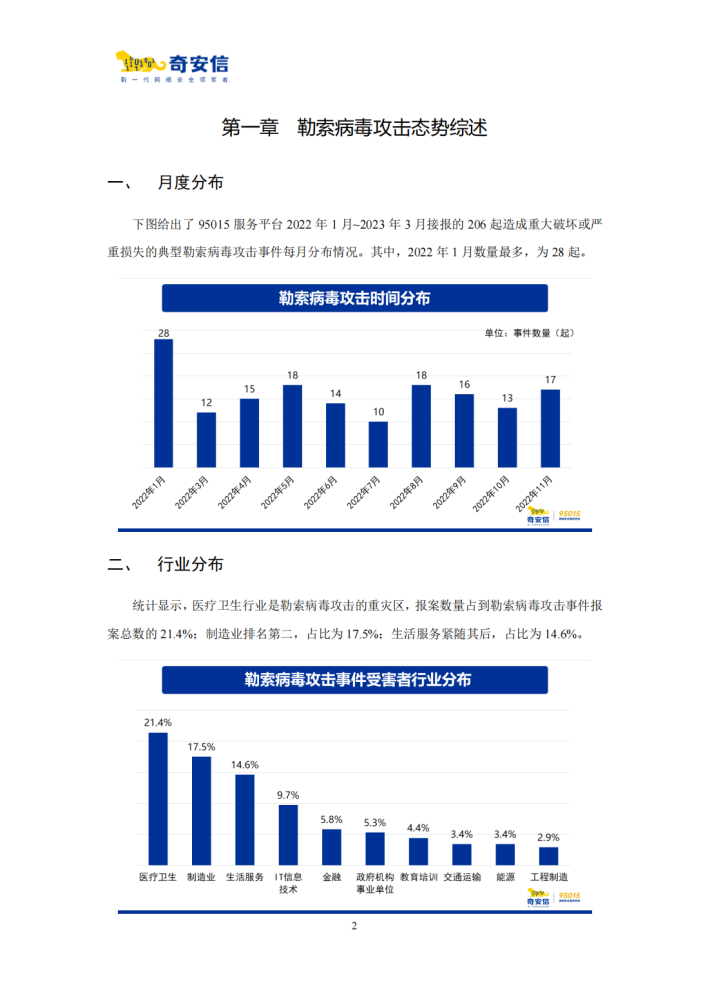

统计显示,医疗卫生行业是勒索病毒攻击的重灾区,报案数量占到勒索病毒攻击事件报

案总数的21.4%;制造业排名第二,占比为17.5%;生活服务紧随其后,占比为14.6%。

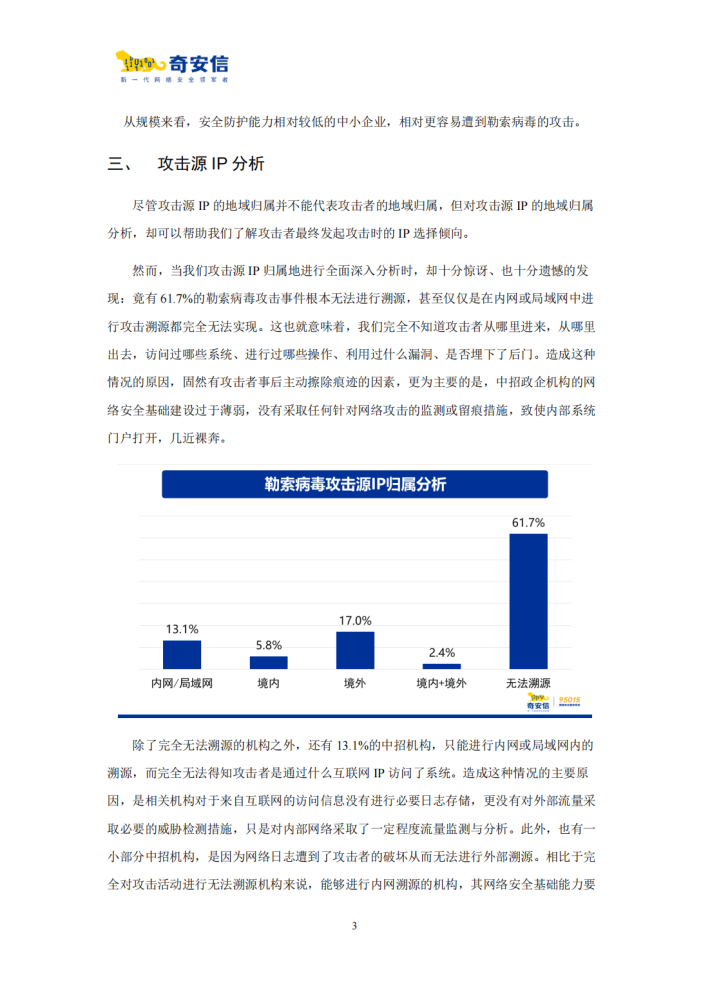

61.7%的勒索病毒攻击事件根本无法进行溯源,13.1%的中招机构,只能进行内网或局域网内的溯源,其余25.2%的机构能够对互联网侧的勒索病毒攻击源IP进行追溯。5.8%的攻击源IP来自于境内,17.0%的攻击源IP来自境外,另有2.4%的攻击者,同时使用了境外IP和境内IP进行勒索攻击。

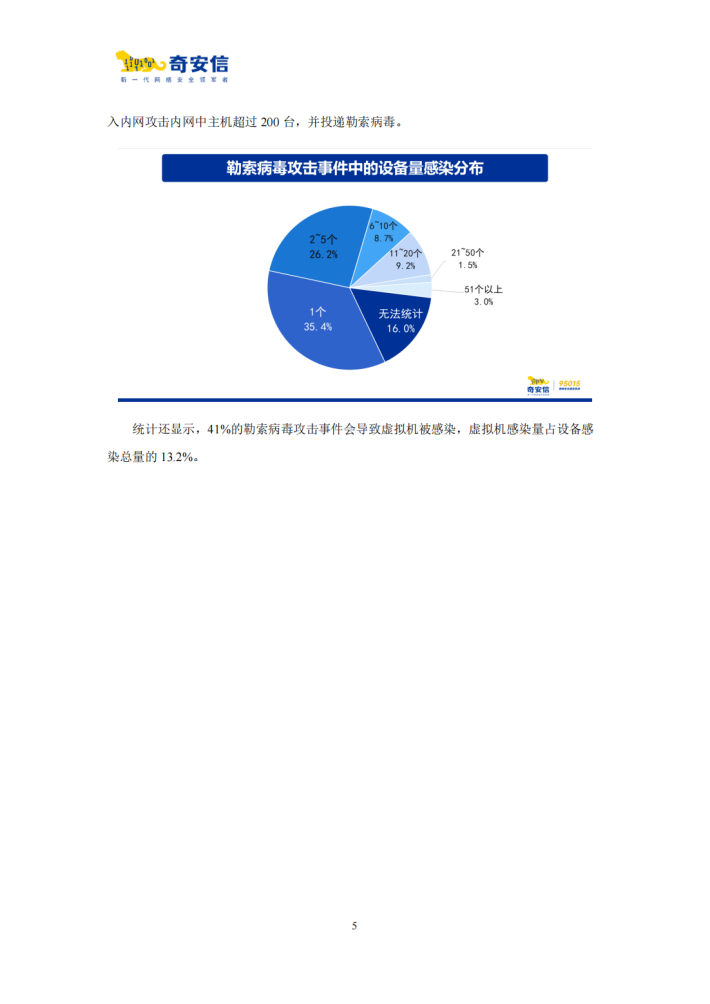

在206起造成重大破坏或严重损失的勒索病毒攻击典型事件中,各类政企机构共有1485台设备感染了勒索病毒。平均每起勒索病毒攻击事件造成8.6台网络设备(含虚拟机)被感染。

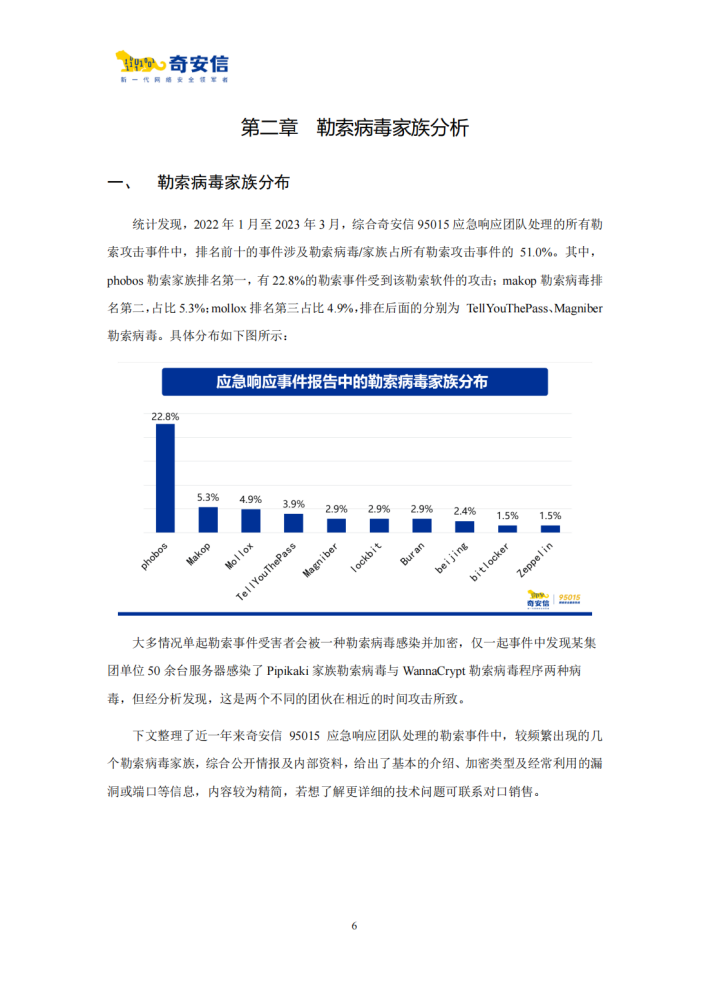

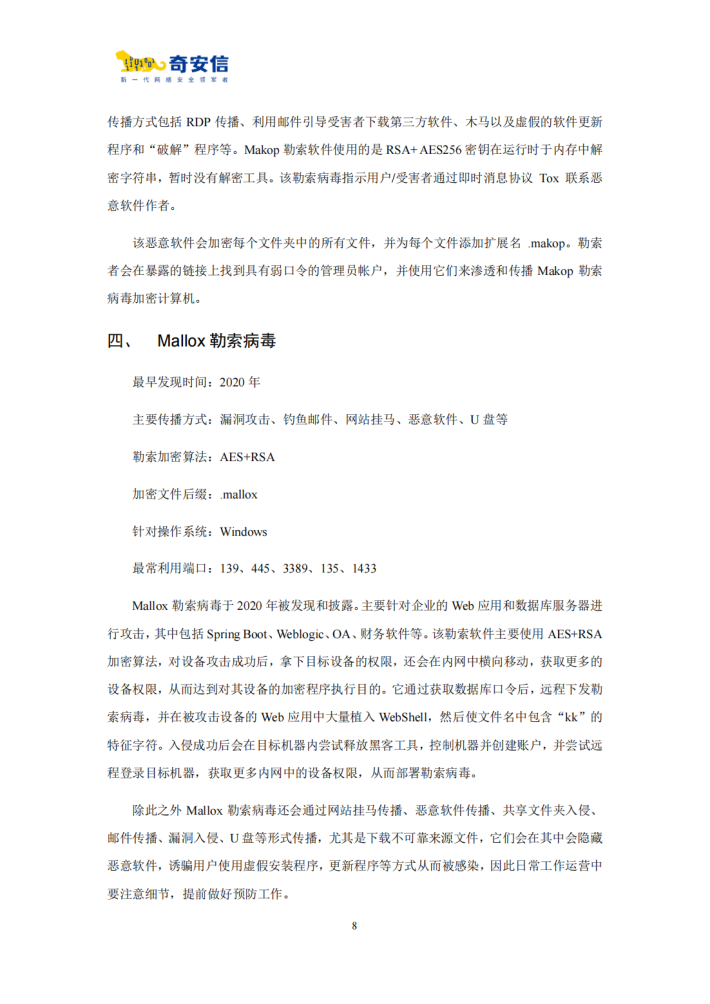

2022年1月至2023年3月,综合奇安信95015应急响应团队处理的所有勒索攻击事件中,排名前十的事件涉及勒索病毒/家族占所有勒索攻击事件的51.0%。其中,phobos勒索家族排名第一,有22.8%的勒索事件受到该勒索软件的攻击;makop勒索病毒排名第二,占比5.3%;mollox排名第三占比4.9%。

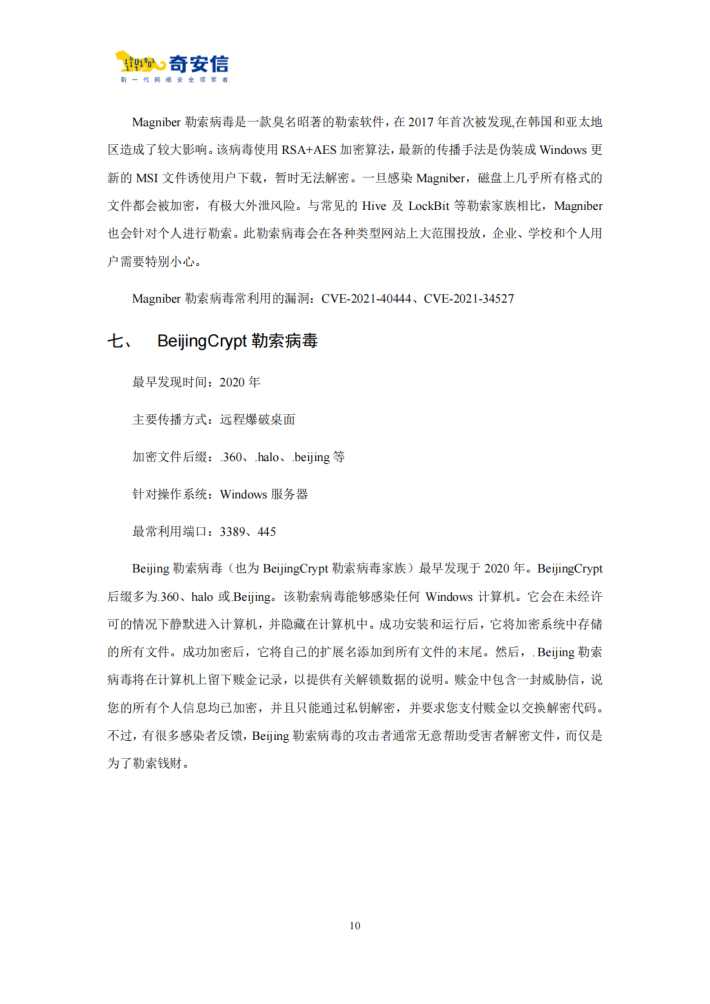

完成一次勒索病毒攻击的平均时长为105.7小时、最短时长为3分钟、最长时长为529天。其中,17.6%的攻击者在一小时内即完成了从发起攻击至完成勒索的全过程,“0.5小时”是勒索攻击发现后的“黄金救援期”,在发现攻击者攻击后的0.5小时内,拦截攻击失陷的成功率极高接近90%。

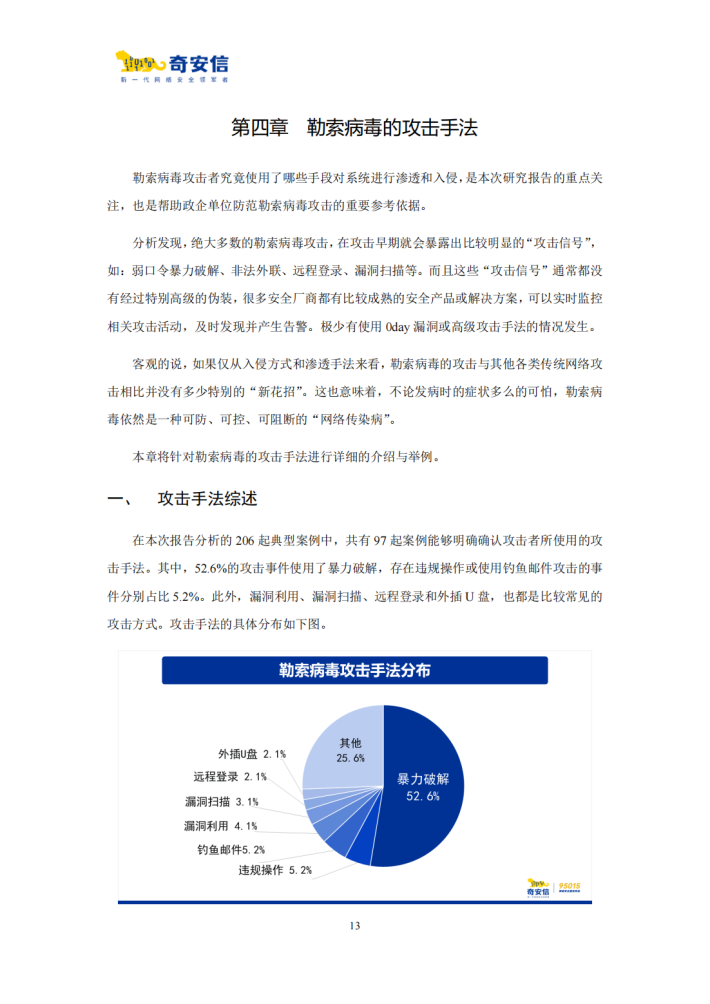

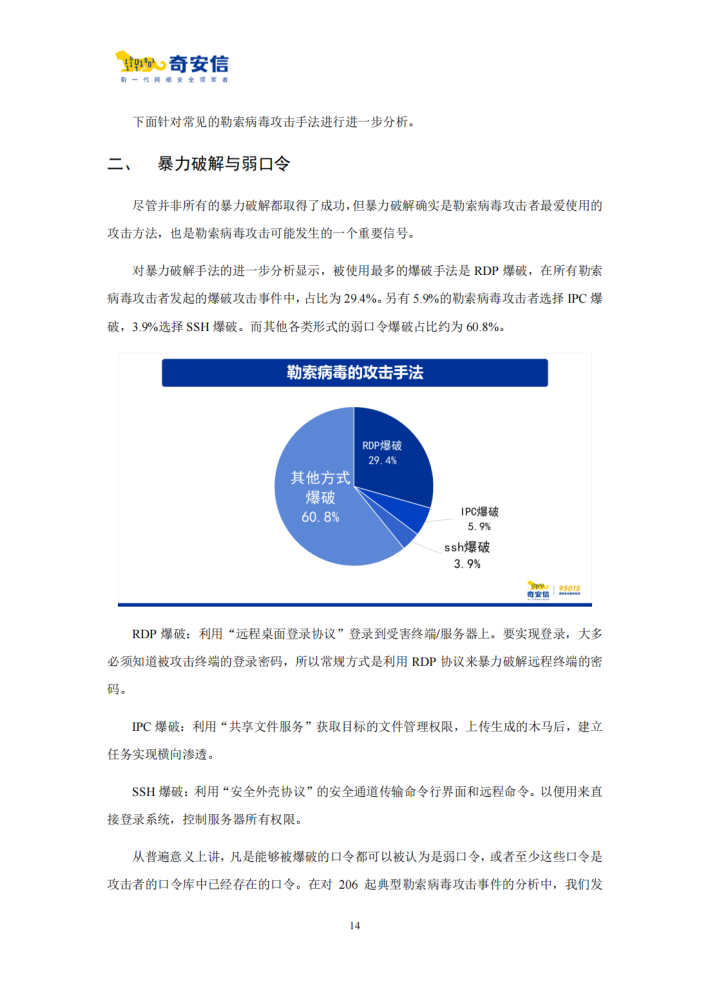

52.6%的攻击事件使用了暴力破解,存在违规操作或使用钓鱼邮件攻击的事件分别占比5.2%。

来源:奇安信

关于我们

我们是一家专注于分享国内外各类行业研究报告/专题热点行业报告/白皮书/蓝皮书/年度报告等各类优质研究报告分享平台。所有报告来源于国内外数百家机构,包含传统行业、金融娱乐、互联网+、新兴行业、医疗大健康等专题研究.....目前已累积收集近80000+份行业报告,涉及众多大板块,多个细分领域。

内容涵盖但不限于(市面上有的基本都有):

1、互联网运营、新媒体、短视频、抖音快手小红书等等;

2、房地产、金融、券商、保险、私募等;

3、新技术(5G)、金融科技、区块链、人工智能类;

4、电子商务、市场营销、运营管理、麦肯锡、德勤等;

5、快消品、餐饮、教育、医疗、化妆品、旅游酒店、出行类等;

免责声明:

本平台只做内容的收集及分享,报告版权归原撰写发布机构所有,由圣香智库社群通过公开合法渠道获得,如涉及侵权,请联系我们删除;如对报告内容存疑,请与撰写、发布机构联系。